Microsoft, más concretamente el servicio de Azure App Services, acaba de solucionar dos graves vulnerabilidades que tenían en su sistema.

Estos fallos de seguridad podrían haber permitido a un usuario con malas intenciones explotar un SSRF (Server-Side Request Forgery), pudiendo entre otras cosas tomar el control del servidor y ejecutar el código que quisiera.

Azure App Services no es a prueba de fallos

Así lo han demostrado investigadores de Intezer en un informe reciente alertando de estos dos errores en seguridad.

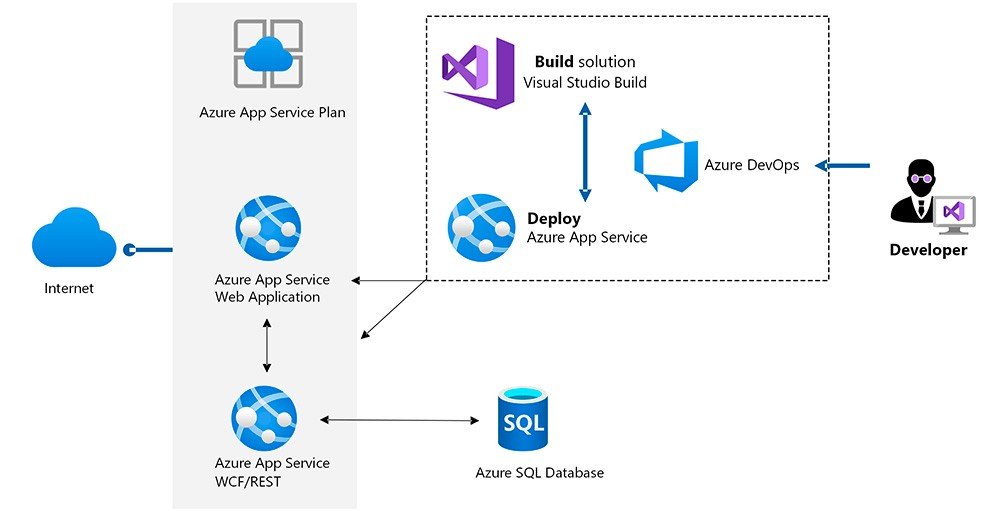

Como sabéis, Azure App Services es un conjunto de herramientas que se encuentran disponibles en la nube de Microsoft destinadas a desplegar aplicaciones web.

Para los que no estéis familiarizados con este producto de Microsoft, al subir código fuente a un repositorio git asociado al proyecto, Azure se encarga de las tareas de despliegue así como de asignar un dominio para la aplicación, facilitando la labor a los desarrolladores.

Para llevar a cabo esto necesitamos una App Service y un App Service Plan, que internamente generan un entorno Docker con dos nodos, uno para gestión y otro para la propia aplicación.

Este proceso también habilita dos dominios:

- nombreApp.azurewebsites.net: el servidor web de la aplicación.

- nombreApp.scm.azurewebsites.net: la página de administración de este App Service.

Estos dos contenedores son despliegues en Linux gestionados mediante KuduLite, y entre otras cosas nos proporcionan información sobre el sistema y nos da acceso por SSH al nodo de la aplicación.

Vulnerabilidades detectadas y corregidas

La primera era la posibilidad de controlar KuduLite, teniendo por consiguiente, control total sobre el servidor SCM (Software Configuration Manager).

Esto permitiría, por ejemplo, escuchar las peticiones HTTP de un usuario, conectarnos a través de SSH como root o inyectar código JavaScript malicioso en la web del usuario.

La segunda tiene que ver con la API de KuduLite. Tal y como estaba diseñada, era posible acceder al sistema de ficheros para robar código por peticiones GET.

Por suerte, los ingenieros de Microsoft hacen más horas-extra que el mecánico de los Transformers, y ya están solucionadas ambas vulnerabilidades.

Pero el susto nos lo hemos llevado.